X-Konto hacken

X ist eines der größten sozialen Netzwerke

X-Konto hacken

X ist eines der größten sozialen Netzwerke

Wenn ein Hacker ein X-Passwort knackt, möchte ein Benutzer es immer wieder hacken, um es wieder in seinen Besitz zu bringen.

Auch Unternehmer aus dem Bereich der Computersicherheit haben ihre X-Konten gehackt. Es gibt nicht viel Sinn darin, X zu hacken, aber die Herausforderung ist die Motivation der Hacker.

Sie können ihre Heldentaten dann ihrer kleinen Community beschreiben. Oft veranstalten sie Wettkämpfe untereinander und treffen sich, um über Hacking-Techniken der neuen Generation zu diskutieren. Hackergruppen tauschen diese untereinander im DarkWeb oder sogar in versteckten und privaten Foren aus. Glauben Sie nicht, dass dies ohne geschäftlichen Hintergrund geschieht. Es gibt tatsächlich einen versteckten Untergrundmarkt, der für die meisten von uns unzugänglich ist. Hier beginnt alles, und hier werden X-Konten geknackt. Selbst wenn ihr Ziel nicht so motiviert ist, ist es dennoch nützlich für eine politische Oppositionsgruppe oder einen Konkurrenten, den Ruf eines X-Kontos mit Millionen von Followern zu schädigen.

Haben Sie ein X-Konto? Wurden Sie jemals gehackt? Haben Sie versucht, ein X-Konto zu hacken?

Natürlich fordern wir Sie nicht dazu auf, dies zu tun, da es illegal ist, das Konto einer anderen Person zu hacken. Möglicherweise mussten Sie jedoch Ihr eigenes Passwort hacken, weil Sie Schwierigkeiten hatten, auf Ihr Konto zuzugreifen.

Heutzutage gibt es mehrere Hacking-Techniken. Die Art dieser Angriffe hängt von der Person und dem Interesse ab, diesen Hack durchzuführen.

Wir geben Ihnen einige Tipps, die besonders nützlich sein können, wenn es darum geht, X-Passwörter zu knacken.

-Konto

mit PASS

RECOVERY

(funktioniert auch mit einer Telefonnummer oder @Benutzername).

Sie haben ein X-Konto, können aber nicht darauf zugreifen? PASS RECOVERY könnte die Lösung für Sie sein.

Tatsächlich wurde PASS RECOVERY entwickelt, um das Passwort jedes X-Kontos innerhalb weniger Minuten zu entschlüsseln. Alles, was Sie angeben müssen, ist eines der folgenden Elemente: die mit dem Konto verknüpfte E-Mail-Adresse, der @Benutzername oder die Telefonnummer. Die Software führt dann automatisch eine Suche mithilfe eines fortschrittlichen, KI-gestützten Algorithmus durch, um Ihr Passwort abzurufen.

PASS RECOVERY wurde für maximale Einfachheit entwickelt – ohne Hacking-Kenntnisse. Befolgen Sie einfach diese drei einfachen Schritte:

Probieren Sie es jetzt aus, indem Sie es von der offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passrecovery

Sie erhalten eine 30-tägige Testphase – bei Unzufriedenheit erhalten Sie eine volle Rückerstattung.

Es handelt sich um eine Technik, bei der ein Computersystem mithilfe einer sogenannten Sniffer-Software analysiert wird, um Schwachstellen zu finden und die durch dieses Netzwerk übertragenen Daten zu sammeln. Es ist eine Art Überwachung, die darauf abzielt, so viele unverschlüsselte Informationen wie möglich zu sammeln. Diese Technik wird auch als Sniffing bezeichnet. Es gibt mehrere Kategorien:

Wir können uns unter anderem daran erinnern, dass Sniffing eine Technik ist, mit der nicht nur eine Person oder eine Gruppe, die dasselbe Computernetzwerk verwendet, ausspioniert werden kann. Es ermöglicht auch das Sammeln sensibler Daten wie Passwörter, die für Computerangriffe auf X sehr nützlich sind.

Es ist eine Technik, bei der schrittweise Kombinationen aus Buchstaben, Symbolen und Wörtern ausprobiert werden, bis das richtige Passwort gefunden und bestätigt wird. Der Brute-Force-Angriff ist eine der am häufigsten verwendeten Hacking-Methoden durch Hacker. Computercracker verwenden sie ständig, insbesondere um Passwörter von sozialen Netzwerken wie X zu knacken. Die Wirksamkeit dieser Methode variiert je nach den zur Durchführung des Hacks eingesetzten Techniken. Wir wissen beispielsweise, dass Hacker Software verwenden, um diese Kombinationen zufällig zu generieren und automatisch auszuprobieren. Auf diese Weise kann unter Berücksichtigung der für diese Aktion bereitgestellten Rechenleistung und der Komplexität der zu knackenden Passwörter die Dauer des Hacks kurz oder lang sein. Neben dem Brute-Force-Angriff gibt es eine weitere Methode, die als Wörterbuchangriff bekannt ist. Diese Methode verwendet denselben Prozess des zufälligen Testens durch ein automatisiertes Computerprogramm. Im Gegensatz zum reinen Brute-Force-Angriff verwendet der Wörterbuchangriff eine Datenbank, die bereits Anmeldedaten enthält. Das Ziel dieser Methode ist es, eine Sortierung durchzuführen, um die richtigen Passwörter zu erkennen, nachdem sie einzeln ausprobiert wurden.

Diese Technik besteht im Wesentlichen darin, eine analoge Analyse der Passwortmenge durchzuführen, die nach einem Computerangriff auf eine Plattform extrahiert wurde, um die Identifikatoren eines Opfers zu finden. Indem er eine Sicherheitslücke ausnutzt, kann ein Hacker eine Menge von Passwörtern stehlen, die in der Rainbow-Table gespeichert sind. Unter Bedingungen, bei denen einige Webprogramme denselben Verschlüsselungs- und Speicherprozess verwenden, nutzt der Hacker oft bestimmte ähnliche Bedingungen aus, um Passwörter einer anderen Plattform zu kompromittieren. Hinzu kommt, dass Benutzer unabhängig von der betreffenden Website dasselbe Verhalten zeigen. Dies ist eine logische Folge der Tatsache, dass Benutzer beispielsweise dieselben Anmeldedaten für mehrere Online-Konten verwenden. In diesem Zusammenhang ähnelt der Rainbow-Table-Angriff stark einem Wörterbuchangriff. Auch wenn er viel stärker auf die Entschlüsselung von Hashing-Systemen setzt.

Wir sprechen hier von einem Computerprogramm, das die Möglichkeit bietet, die Bildschirmaktivität eines Computergeräts aufzuzeichnen und an seinen Bediener zu senden. Mit anderen Worten: Dieses Programm kann nicht nur Sie ausspionieren, sondern auch anderen Personen mitteilen, was Sie tun. Screen Recorder ist eine klassische Malware. Es wird verwendet, um die Lücken des Keyloggers zu schließen. Tatsächlich ist der Tastenanschlagslogger, bekannt als Keylogger, ein Computerprogramm, das in der Lage ist, alles, was Sie auf Ihrer Computertastatur eingeben, aufzuzeichnen und an den Hacker zu senden, der es installiert hat. Es ist daher sehr nützlich bei der Spionage. Sein Schwachpunkt besteht darin, dass es durch die Verwendung einer virtuellen Tastatur umgangen werden kann. Deshalb verwenden Hacker zusätzlich den Bildschirmrekorder. Wenn diese beiden Tools zusammen verwendet werden, kann das Hacken und der Diebstahl sensibler Informationen nur erfolgreich sein! Wenn Sie sich beispielsweise bei Ihrem X-Konto anmelden, können Hacker problemlos alle Ihre Zugangsdaten sammeln.

Tatsächlich wurde diese Lösung keineswegs mit dem Ziel entwickelt, ein X-Konto zu knacken, und dennoch ist es eine Methode zum Hacken von X-Passwörtern. Insbesondere wenn diese Technik mit Social Engineering kombiniert wird. Um erfolgreich zu sein, leitet der Angreifer zunächst die Passwortzurücksetzung Ihres X-Kontos ein. Anschließend bittet er Sie möglicherweise nach einem Telefonanruf, ihm den Code zu senden, den Sie per Nachricht erhalten haben, und behauptet beispielsweise, er habe sich beim Empfänger geirrt. Dieser Code ist tatsächlich der Sicherheitscode, den X zur Bestätigung der Passwortzurücksetzung sendet. Wenn Sie jemals den Fehler machen, ihm diesen Code zu senden, verlieren Sie automatisch den Zugriff auf Ihr Konto.

Eine Situation, die am häufigsten auftritt, wenn man einen öffentlichen Computer zur Verbindung verwendet. Zum Beispiel gehen Sie in ein Internetcafé und entscheiden sich, sich bei Ihrem X-Konto anzumelden. Oft geschieht es, dass das Passwort automatisch gespeichert wird. Nach Ihrer Sitzung, selbst wenn Sie sich abmelden, denken Sie daran, dass Ihr Passwort bereits im Browser gespeichert ist. Eine Person mit böswilligen Absichten kann dann auf diesen Computer zugreifen und Ihre Zugangsdaten stehlen. Dasselbe gilt bei der Verwendung Ihres Smartphones oder eines anderen Computers. Es ist unmöglich zu wissen, wann jemand auf Ihre persönlichen Daten aufmerksam wird. Es besteht ein Risiko, wenn Sie Ihre Anmeldedaten versehentlich speichern. Außerdem kann der Hack auch dann stattfinden, wenn der Hacker keinen physischen Zugriff auf Ihr Gerät hat, da er möglicherweise zuvor Malware installiert hat, die als Vermittler fungieren kann, um alle Ihre X-Identifikatoren abzurufen.

Datenlecks sind Situationen, bei denen eine Datenbank mit allen persönlichen oder beruflichen Informationen der Kontrolle und Überwachung der Organisation entgleitet, die für deren Schutz verantwortlich war. Meistens sind es Webplattformen, die Opfer dieser Situation werden, was leider im Internet eine häufige Sache ist. Datenlecks setzen Benutzer einem großen Risiko aus, da es Hackern oft leicht gemacht wird, Benutzerdaten zu sammeln. Dank all dieser Informationen, die durch Lecks leicht gesammelt werden können, können Hacker verschiedene Arten von Angriffen wie Passwortknacken oder Wörterbuchangriffe initiieren, wie oben erwähnt.

Typischerweise werden Datenlecks durch Ausfälle von Servern verursacht, die Benutzerinformationen hosten sollen. Datenlecks werden auch oft durch Hacks verursacht.

Diese Praxis besteht darin, das Verhalten der Zielperson zu analysieren und zu studieren. Indem er sie indirekt und meist aus der Ferne beobachtet, versucht der Hacker, die Verhaltensmuster des Benutzers zu ermitteln, um sie vorhersagen zu können. Die Praxis ähnelt stark dem Social Engineering, ist aber völlig anders, da es keinen direkten Kontakt zwischen Ziel und Hacker gibt.

Wie der Name schon sagt, handelt es sich um eine Spionagetechnik, bei der grundsätzlich das Gespräch einer Zielperson abgehört wird. Im telefonischen Sinne ist es die Verwendung von Spionageausrüstung oder -software, die es ermöglicht, Kommunikation abzufangen. Im Bereich der Computernetzwerke und der Webkommunikation gibt es auch bösartige Software, die es ermöglicht, während einer Kommunikation zuzuhören, zu überwachen und Daten zu sammeln. Natürlich muss das Computergerät der Zielperson von diesem Programm infiziert sein. Meistens erfolgt die Installation von Telefonüberwachungsgeräten sowie Software zur Überwachung der Webkommunikation physisch. Der Hacker kann beispielsweise den Trojaner oder das Sniffing manipulieren.

Es ist ein Computerprogramm, das einem Hacker ermöglicht, Änderungen am System vorzunehmen, um eine Vielzahl von Zugriffsmöglichkeiten zu erhalten. Es handelt sich um Malware, die bei einem gezielten Angriff eingesetzt wird. Es kann Hintertüren erstellen, die Hackern erlauben, nach Belieben ein- und auszutreten. Es kann die Installation schädlicher Anwendungen ermöglichen. Und schließlich ermöglicht es den Diebstahl von Informationen, die sich auf dem Ziel-Smartphone oder -Computer befinden. Rootkits sind Programme, die von hochqualifizierten Hackern verwendet werden, da sie sowohl schwer zu beschaffen als auch schwer zu bedienen sind.

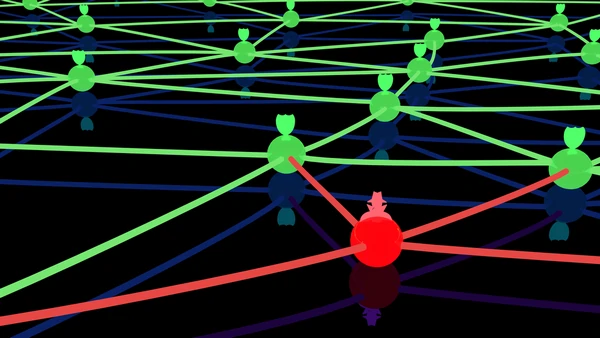

Botnetze sind Netzwerke von Computergeräten, die durch schädliche Software miteinander verbunden sind. Mehrere Computergeräte verschiedener Benutzer werden infiziert, um viel Rechenleistung zu erzeugen, um böswillige Cyberakte durchzuführen. Ziel ist es zunächst, sie mithilfe der Software, die für die Verbindung zuständig ist, zu infizieren, und dann die Fernsteuerung der Computergeräte zu übernehmen, um bestimmte Aufgaben auszuführen. Wenn ein Computergerät in ein Netzwerk von „Zombies“ (Botnetze) aufgenommen wird, kann der Hacker es verwenden, um andere Geräte zu infizieren. Der Hacker kann sie auch aus der Ferne überwachen und Informationen sammeln, die ihm später nützlich sein können. Im Allgemeinen können alle Geräte, die mit dem Internet verbunden werden können, Opfer von Botnetzen werden, darunter Computer, vernetzte Geräte und sogar Smartphones.

Eines ist sicher: Früher oder später wird Ihr X-Konto Ziel von Hackern sein. Vielleicht haben Hacker bereits versucht, Ihr Passwort zu knacken. Es ist wichtig, die Gefahr einzuschätzen und zu wissen, wie man damit umgeht – und zwar unter den bestmöglichen Bedingungen. Ziel ist es, Methoden zu ermitteln, die helfen können, sich besser zu schützen. Hier sind einige Techniken, die die Sicherheit Ihres X-Kontos verbessern und Ihr Passwort schützen können:

Das Hacken des X-Kontos einer anderen Person ist illegal und unethisch. Es verstößt gegen Datenschutz- und Cybersicherheitsgesetze.

Obwohl es technisch möglich ist, Hacking-Techniken zur Wiederherstellung Ihres eigenen Kontos zu verwenden, wird dies nicht empfohlen. Es ist besser, legitime Methoden zu verwenden, die von X zur Passwortwiederherstellung bereitgestellt werden.

Es gibt mehrere Maßnahmen, die Sie ergreifen können, um die Sicherheit Ihres X-Kontos zu verbessern, wie z. B. die Verwendung starker und einzigartiger Passwörter, die Aktivierung der Zwei-Faktor-Authentifizierung, Vorsicht bei Phishing-Versuchen und das Vermeiden von Drittanbieter-Apps mit fragwürdiger Sicherheit.

Ja, X bietet offizielle Methoden zur Passwortwiederherstellung an, z. B. über Ihre mit dem Konto verknüpfte E-Mail-Adresse oder Telefonnummer.

Wenn Sie vermuten, dass Ihr X-Konto gehackt wurde, sollten Sie sofort Ihr Passwort ändern, den Zugriff aller Drittanbieter-Apps widerrufen und den Vorfall X zur weiteren Unterstützung melden.